Ataque DDoS é a tentativa de tornar um site ou serviço inacessível ao inundá-lo com tráfego malicioso vindo de várias fontes simultaneamente.

Esse tipo de ataque é comum no cenário de ciberameaças e aparece com frequência em ações coordenadas que buscam interromper operações críticas ou criar impacto operacional.

Em alguns casos, o ataque é usado como forma de extorsão; em outros, o objetivo é somente derrubar o serviço e causar indisponibilidade.

Veja, neste artigo:

- O que é um ataque DDoS?

- Como funciona um ataque DDoS?

- Tipos comuns de ataques DDoS?

- Como identificar um ataque DDoS na sua infraestrutura;

- Quais as principais medidas de mitigação e defesa?

O que é um ataque DDoS?

Um ataque DDoS é uma tentativa coordenada de derrubar um serviço digital, seja um site, aplicativo, API ou servidor, através de um volume massivo de tráfego malicioso enviado simultaneamente.

O objetivo é simples: sobrecarregar a infraestrutura até que ela pare de responder. Diferente de ataques tradicionais feitos por um único computador, o DDoS usa centenas ou milhares de dispositivos infectados, formando uma rede que age como um enxame.

Essa distribuição torna o ataque mais difícil de bloquear, já que a proveniência do tráfego parece vir de diversas origens diferentes. O resultado é a indisponibilidade de serviços, que se manifesta através de páginas fora do ar, sistemas lentos, falhas de serviço e interrupções que afetam toda a operação.

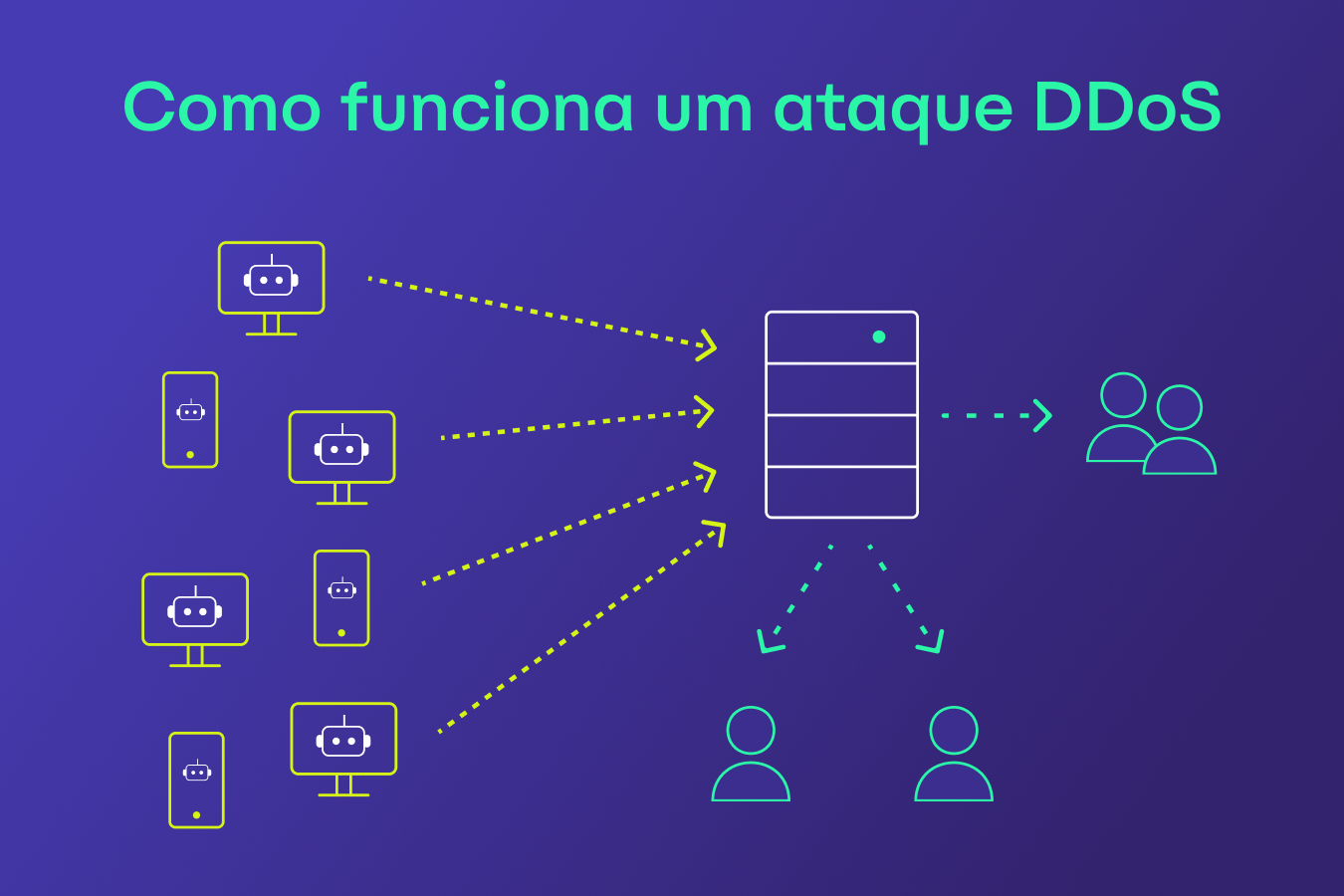

Como funciona um ataque DDoS?

Um ataque DDoS funciona a partir da saturação de um serviço digital por meio de tráfego artificial massivo. Em vez de um único agente, o ataque usa uma rede de dispositivos infectados que enviam solicitações simultâneas para o mesmo servidor.

À medida que empresas passam a depender cada vez mais de sistemas digitais e serviços online, a disponibilidade dessas aplicações se torna essencial para a operação. Quando um site ou sistema fica fora do ar, mesmo que por pouco tempo, os impactos podem afetar processos, atendimento e produtividade.

A partir disso, cada dispositivo parece legítimo, o que dificulta filtrar o tráfego malicioso. Assim, o alvo fica sobrecarregado tentando responder a requisições que nunca deveriam existir, até não conseguir mais atender usuários reais.

O resultado se manifesta em lentidão extrema, falhas de conexão e queda total do serviço. Para saber mais, confira como funciona um ataque DDoS na imagem abaixo.

Tipos comuns de ataques DDoS

Abaixo, confira um panorama que ajuda a entender como diferentes ataques DDoS são explorados por cibercriminosos.

Ataque de Inundação HTTP

A inundação HTTP é um ataque volumétrico que tenta sobrecarregar um servidor com um grande número de requisições HTTP simultâneas. O invasor se utiliza de métodos para simular usuários reais, mas em volume muito superior ao que a infraestrutura consegue processar.

Esse tipo de ataque é eficaz porque, na superfície, o tráfego parece legítimo: são requisições verdadeiras, apenas multiplicadas de maneira artificial. O servidor tenta responder a todas, mas acaba saturando o processamento, gerando lentidão, timeouts e falha completa do serviço.

Quando isso acontece, qualquer solicitação real, seja de um cliente, usuário ou API, deixa de ser atendida, caracterizando a negação de serviço.

Ataques de camada de aplicativo

Ataques na camada de aplicação miram diretamente os elementos mais próximos do usuário, como páginas HTML, endpoints de API, sistemas web e fluxos que exigem processamento mais intenso. Essa é a “camada superior” do modelo OSI, onde ocorrem requisições HTTP GET e POST.

Ao contrário dos ataques de rede, que apenas consomem banda, os ataques L7 consomem recursos do servidor: CPU, memória, filas de execução e serviços que dependem de processamento dinâmico. Por isso, são difíceis de diferenciar de tráfego legítimo.

O foco é paralisar a aplicação, não apenas a rede. Mesmo um volume relativamente baixo pode derrubar sistemas complexos que exigem muitos recursos para carregar cada página ou processar cada requisição.

Ataques de protocolo

Ataques de protocolo (ou ataques de exaustão de estado) exploram o funcionamento da comunicação nas camadas 3 e 4 da pilha de protocolos, como TCP, SYN, ACK, UDP e ICMP. Em vez de “encher a banda”, eles consomem recursos de infraestrutura e dispositivos intermediários.

A técnica mais comum é ocupar as filas de conexão, portas e buffers de equipamentos como firewalls, balanceadores e roteadores. Quando esses recursos internos ficam saturados, a rede não consegue mais aceitar novas conexões legítimas.

O impacto é imediato: indisponibilidade, queda de serviços e falhas de roteamento, mesmo quando ainda existe banda livre.

Ataques volumétricos

Ataques volumétricos têm como objetivo consumir toda a largura de banda entre o alvo e a internet. Em vez de focar no servidor, focam no “cano” que leva o tráfego até ele. Quando o link fica saturado, nada mais passa, nem malicioso, nem legítimo.

Esses ataques usam dados em massa, geralmente amplificados por botnets distribuídas globalmente. A força do impacto não vem da complexidade, mas do volume: Gbps, centenas de Gbps ou até Tbps.

O alvo perde conexão com o mundo, e todos os serviços dependentes da internet ficam indisponíveis até a mitigação entrar em ação.

Ataque de amplificação DNS

Amplificação de DNS funciona como um multiplicador: o atacante envia uma solicitação pequena para um servidor DNS aberto, mas falsifica o IP de origem para que a resposta seja enviada à vítima. A resposta é muito maior que a solicitação original, criando amplificação.

Esse processo pode transformar um pacote minúsculo em uma resposta dezenas de vezes maior. Repetido em escala, o impacto é devastador.

Como identificar um ataque DDoS na sua infraestrutura

O primeiro passo é entender se o tráfego que chega à sua infraestrutura condiz com o comportamento normal do sistema. Quando o padrão não faz sentido para o momento, o contexto ou o histórico de uso, surgem os primeiros sinais de alerta.

O indicador inicial mais comum é um salto repentino de tráfego sem justificativa, em decorrência de, por exemplo, sazonalidade (épocas de black friday, por exemplo), ações de mídia ou aumento orgânico projetado.

A partir daí, algumas verificações ajudam a diferenciar tráfego legítimo de atividade maliciosa:

- Origem concentrada: grande volume vindo do mesmo IP, da mesma faixa ou de regiões incomuns ao seu negócio.

- Perfis idênticos: usuários com o mesmo navegador, dispositivo, versão de sistema ou geolocalização, comportamento típico de bots.

- Padrão repetitivo: explosão de requisições em um único endpoint, como loops automatizados.

- Horários incompatíveis: picos em momentos sem histórico de tráfego ou padrões artificiais, como picos repetidos a cada 10 minutos.

- KPIs desproporcionais: banda esgotada, CPU elevada, filas de conexão travadas ou timeouts internos.

É importante dizer que, isoladamente, nenhum desses fatores confirma um ataque DDoS. A análise conjunta e técnica é o que diferencia um ataque DDoS real de um simples pico de demanda.

Quais as principais medidas de mitigação e defesa?

A mitigação de ataques DDoS não depende de uma única ação isolada. Na prática, a defesa eficaz é construída a partir de camadas de proteção, que atuam de forma conjunta para detectar, absorver e neutralizar tráfego malicioso sem impactar usuários legítimos.

Quanto mais crítica é a operação, maior deve ser o nível de preparo da infraestrutura.

Monitoramento contínuo e análise de tráfego

O primeiro pilar da defesa contra ataques DDoS é o monitoramento constante da rede e das aplicações. Acompanhar padrões de tráfego, volume de conexões, latência e uso de recursos permite identificar comportamentos anormais rapidamente. Esse acompanhamento contínuo ajuda a:

- detectar picos artificiais antes que causem indisponibilidade;

- diferenciar ataques reais de picos legítimos de acesso;

- acionar respostas técnicas de forma mais rápida e precisa.

Sem visibilidade, a reação ao ataque tende a ser tardia — quando o serviço já está indisponível.

Filtragem e limitação de tráfego

Mecanismos de filtragem permitem bloquear ou limitar requisições suspeitas antes que elas sobrecarreguem a infraestrutura. Isso pode incluir:

- limitação de requisições por IP ou região;

- bloqueio de padrões repetitivos e automatizados;

- descarte de pacotes inválidos ou malformados.

Essas medidas ajudam a reduzir o impacto inicial do ataque e preservam recursos para usuários legítimos.

Uso de firewalls e controles de camada de aplicação

Firewalls modernos, especialmente os voltados para aplicações, desempenham um papel importante na mitigação de ataques DDoS, principalmente os que atuam na camada de aplicação (camada 7). Eles permitem:

- identificar comportamentos típicos de bots;

- proteger endpoints sensíveis;

- aplicar regras específicas para APIs, formulários e páginas críticas;

- reduzir o consumo excessivo de CPU e memória causado por requisições maliciosas.

Esse tipo de proteção é determinante para ambientes que dependem fortemente de sistemas web e serviços em nuvem.

Infraestrutura preparada para absorver picos de tráfego

Ataques DDoS volumétricos exploram limites físicos de banda e capacidade. Por isso, uma infraestrutura preparada precisa ser capaz de absorver picos elevados de tráfego sem colapsar imediatamente. Isso envolve:

- links com capacidade adequada;

- roteamento eficiente;

- arquitetura de rede dimensionada para alta disponibilidade.

Quanto maior a capacidade de absorção, mais tempo a equipe técnica tem para agir e mitigar o ataque.

Planos de resposta e atuação coordenada

Além da tecnologia, a resposta a ataques DDoS depende de processos bem definidos. Ter um plano de ação reduz o tempo de reação e evita decisões improvisadas em momentos críticos. Um plano eficiente inclui:

- procedimentos claros para identificação do ataque;

- responsáveis técnicos definidos;

- canais de comunicação internos e externos;

- ações pré-estabelecidas para contenção e mitigação.

Empresas que tratam DDoS apenas como um evento eventual tendem a sofrer mais impacto quando o ataque acontece.

Prevenção como estratégia contínua

Não existe proteção absoluta contra ataques DDoS. O que existe é preparo. Ambientes mais resilientes combinam monitoramento, capacidade técnica e resposta rápida para reduzir impactos e manter serviços disponíveis.

A prevenção deve ser encarada como parte da estratégia de segurança e continuidade do negócio — não apenas como uma reação a incidentes.

Quer entender como proteger melhor a sua operação?

Ataques DDoS fazem parte do cenário atual de ameaças digitais e podem afetar empresas de diferentes portes e segmentos. Mais do que entender o que é esse tipo de ataque, é fundamental reconhecer que a indisponibilidade de serviços, mesmo que temporária, pode gerar impactos operacionais, financeiros e de reputação.

A boa notícia é que, com visibilidade, preparo técnico e uma infraestrutura adequada, é possível reduzir significativamente os riscos e minimizar os efeitos de um ataque. Monitoramento contínuo, capacidade de absorção de tráfego e planos de resposta bem definidos fazem parte de uma estratégia sólida de proteção.

Tratar a conectividade e a segurança como elementos estratégicos da operação é um passo importante para garantir a continuidade dos serviços, mesmo diante de cenários adversos.

Fale com um especialista da Alares Empresas e entenda como estruturar uma conectividade mais resiliente, preparada para lidar com ataques DDoS e outros desafios do ambiente digital.